Wirtschaftsball in Blankenburg

Der Ball Rollt

Stadtpark in Blankenburg hat jetzt auch Freifunk

Wieder ein toller Presse Artikel über das Thema Freifunk und freie Hotspots in Blankenburg

Freifunk für Blankenburger Altstadt

Toller Presse Artikel über die Initiative freies WLAN in Blankenburg Harz.

Produkttest: Colmi R02 Smart Ring

Der Colmi R02 Smart Ring verspricht eine Vielzahl von Gesundheits- und Fitnessfunktionen in einem kompakten und robusten Design. In diesem Test werde ich die Leistung und Funktionen des Colmi R02 genauer unter die Lupe nehmen und mit ähnlichen Produkten vergleichen.

Design und Robustheit: Der Colmi R02 Smart Ring ist kompakt und robust gebaut, was ihn ideal für den täglichen Gebrauch und sportliche Aktivitäten macht. Das Design ist ansprechend und der Ring fühlt sich am Finger angenehm an. Er ist in verschiedenen Farboptionen erhältlich und kann gut mit verschiedenen Outfits kombiniert werden.

Funktionen und Leistung: Der Colmi R02 bietet eine Reihe von Gesundheits- und Fitnessfunktionen, darunter Herzfrequenzmessung, SpO2 (Sauerstoffsättigung im Blut), Schlafüberwachung, Schrittzähler und Stressmessung. Die Herzfrequenz- und SpO2-Messungen zeigen ähnliche Ergebnisse wie teurere Modelle wie die Apple Watch Series 9. Die Schlafüberwachung ist akzeptabel, jedoch nicht ganz so präzise wie bei Premium-Wearables.

Automatische Messintervalle: Die Herzfrequenz kann alle 5 Minuten automatisch gemessen werden, was eine kontinuierliche Überwachung während des Tages ermöglicht. Die SpO2-Messung erfolgt entweder stündlich oder alle 30 Minuten automatisch, um genaue und regelmäßige Daten zur Sauerstoffsättigung im Blut zu liefern. Die Stressmessung wird ebenfalls automatisch durchgeführt, um regelmäßig den Stresslevel des Nutzers zu erfassen.

Batterielaufzeit und Ladeoptionen: Die Batterielaufzeit des Colmi R02 beträgt etwa 3-4 Tage, abhängig von der Intensität der Überwachungsfunktionen. Das Aufladen erfolgt einfach über ein magnetisches Ladekabel, das eine bequeme und schnelle Aufladung ermöglicht.

App und Kompatibilität: Die Verbindung mit der „QRing“ App erfolgt reibungslos und die App unterstützt eine Vielzahl von Sprachen, was die Benutzerfreundlichkeit verbessert. Die App bietet detaillierte Gesundheitsstatistiken und ermöglicht es, die Überwachungseinstellungen des Rings anzupassen.

Fazit: Der Colmi R02 Smart Ring ist eine erschwingliche Alternative zu teureren Smartwatches und bietet eine solide Leistung in Bezug auf Gesundheits- und Fitnessüberwachung. Mit seinen genauen Herzfrequenz- und SpO2-Messungen sowie der robusten Bauweise ist er ideal für Nutzer, die ihre Gesundheit im Blick behalten möchten, ohne dabei auf Komfort und Stil verzichten zu müssen.

Gesamtbewertung: Gut

Positiv: Genauigkeit der Messwerte, robustes Design, erschwinglich

Negativ: Schlafüberwachung könnte genauer sein, begrenzte Batterielaufzeit

Der Colmi R02 Smart Ring überzeugt mit seinen Funktionen und dem attraktiven Preis-Leistungs-Verhältnis. Für Nutzer, die nach einem zuverlässigen und stilvollen Wearable suchen, das ihre Gesundheit unterstützt, ist der Colmi R02 eine empfehlenswerte Wahl.

Hier ist der Ring erhältlich: https://de.aliexpress.com/item/1005006631448993.html

Produkttest: Smart Ring SR300 von Aliexpress

Allgemeiner Eindruck und Design

Der Smart Ring SR300 beeindruckt auf den ersten Blick durch sein minimalistisches und elegantes Design. Der Ring hat einen modernen und stilvollen Look, der sich gut in den Alltag integrieren lässt. Trotz seiner Schlichtheit wirkt der Ring hochwertig und robust.

Tragekomfort

Ich trage den Ring am Zeigefinger meiner linken Hand und finde ihn bequem zu tragen. Die Größe 22 passt perfekt und sitzt angenehm ohne zu drücken. Im Vergleich zu meiner Apple Watch 9 und dem Colmi R02 Ring bietet der SR300 einen ähnlich hohen Tragekomfort.

Funktionen und Leistung

Herzfrequenzmessung

Die Herzfrequenzmessung des SR300 ist präzise und verlässlich. Die gemessenen Werte stimmen nahezu exakt mit denen meiner Apple Watch 9 und des Colmi R02 Rings überein. Die kontinuierliche Überwachung und die Möglichkeit, Warnungen bei zu hoher Herzfrequenz zu erhalten, sind nützliche Funktionen für gesundheitsbewusste Nutzer.

Sauerstoffsättigung (SPO2)

Der SR300 misst die Sauerstoffsättigung (SPO2) etwas sensibler als der Colmi R02 Ring und liefert Ergebnisse, die nahe an denen der Apple Watch liegen. Dies ist besonders nützlich für Benutzer, die ihre Atemgesundheit im Auge behalten möchten.

Blutdruckmessung

Die Blutdruckmessung des SR300 hat mich positiv überrascht. Bei richtiger Haltung (Sitzen mit Füßen auf dem Boden und Arm in Herzhöhe auf einem Tisch) waren die Messungen recht genau. Im Vergleich zu meinem iHealth Oberarm-Blutdruckmessgerät betrug der Unterschied im systolischen Wert maximal 10 mmHg und im diastolischen Wert zwischen 5 und 10 mmHg, meist um die 5 mmHg. Dies zeigt, dass der SR300 brauchbare Blutdruckdaten liefern kann, wenn die Messung korrekt durchgeführt wird.

Schlafüberwachung

Die Schlafüberwachung des SR300 konnte in Bezug auf die Schlafphasen nicht vollständig überzeugen. Während die Gesamtdauer des Schlafs korrekt gemessen wurde, waren die Phasenanalysen weniger genau. Für eine grobe Einschätzung der Schlafdauer ist der Ring jedoch ausreichend.

Stressmessung

Die Stressmessung ist ähnlich wie beim Colmi R02 Ring und liefert nützliche Hinweise auf das Stressniveau des Nutzers. Dies kann hilfreich sein, um Stressfaktoren im Alltag zu erkennen und zu reduzieren.

Zusätzliche Funktionen

Der SR300 bietet eine Vielzahl weiterer Funktionen, darunter Schrittzählung, Kalorienverbrauch, Hauttemperaturmessung und eine umfassende Fitness-App. Diese Funktionen sind gut integriert und bieten eine umfassende Überwachung der täglichen Aktivitäten und des Gesundheitszustands.

Verbindungsprobleme und Aufladen

Leider traten nach zwei Tagen Nutzung Probleme mit der Bluetooth-Verbindung auf. Der Ring verlor immer wieder die Verbindung und konnte schließlich nicht mehr geladen werden. Dies ist ein erheblicher Nachteil, da die kontinuierliche Überwachung ohne zuverlässige Verbindung und Ladefunktion nicht möglich ist.

Fazit

Der Smart Ring SR300 ist ein stilvolles und funktionales Wearable, das eine breite Palette von Gesundheitsdaten überwacht. Die Herzfrequenz- und SPO2-Messungen sind präzise, und die Blutdruckmessung bietet überraschend genaue Ergebnisse. Allerdings ist die Schlafüberwachung verbesserungswürdig und die Verbindungsprobleme beeinträchtigen die Nutzererfahrung erheblich. Insgesamt ist der SR300 kein medizinisches Produkt, kann jedoch grobe Veränderungen im Gesundheitszustand gut erfassen. Wenn die Verbindungs- und Ladeprobleme behoben werden, könnte der SR300 eine wertvolle Ergänzung für gesundheitsbewusste Nutzer sein.

Hier ist der Link: https://de.aliexpress.com/item/1005006866596005.html

Die Dynamik von DynDNS: Eine Lösung für IP-Adressen im Missbrauch

Einleitung: Die Rolle von IP-Adressen im Internet

In der Welt des Internets spielen IP-Adressen eine entscheidende Rolle, ähnlich wie Fingerabdrücke für Geräte, die miteinander kommunizieren. Sie sind das Rückgrat der Web-Infrastruktur. Doch nicht alle IP-Adressen sind gleich. Einige geraten in den Strudel des Missbrauchs durch Spam, Malware und andere schädliche Aktivitäten.

Das Problem mit missbräuchlichen IP-Adressen bei DynDNS

Für Nutzer mit dynamischen IP-Adressen, die ihre Heimverbindungen verwalten, ist dies ein ernstes Problem. Hier kommt das DynDNS (Dynamic Domain Name System) ins Spiel. Es ermöglicht die Zuweisung eines statischen Domainnamens zu einer dynamischen IP-Adresse. Strato ist ein bekannter Anbieter von DynDNS-Diensten, der Benutzern die Möglichkeit bietet, ihre IP-Adressen mit einem Domainnamen zu verknüpfen, um von überall auf ihre Heimnetzwerke zugreifen zu können.

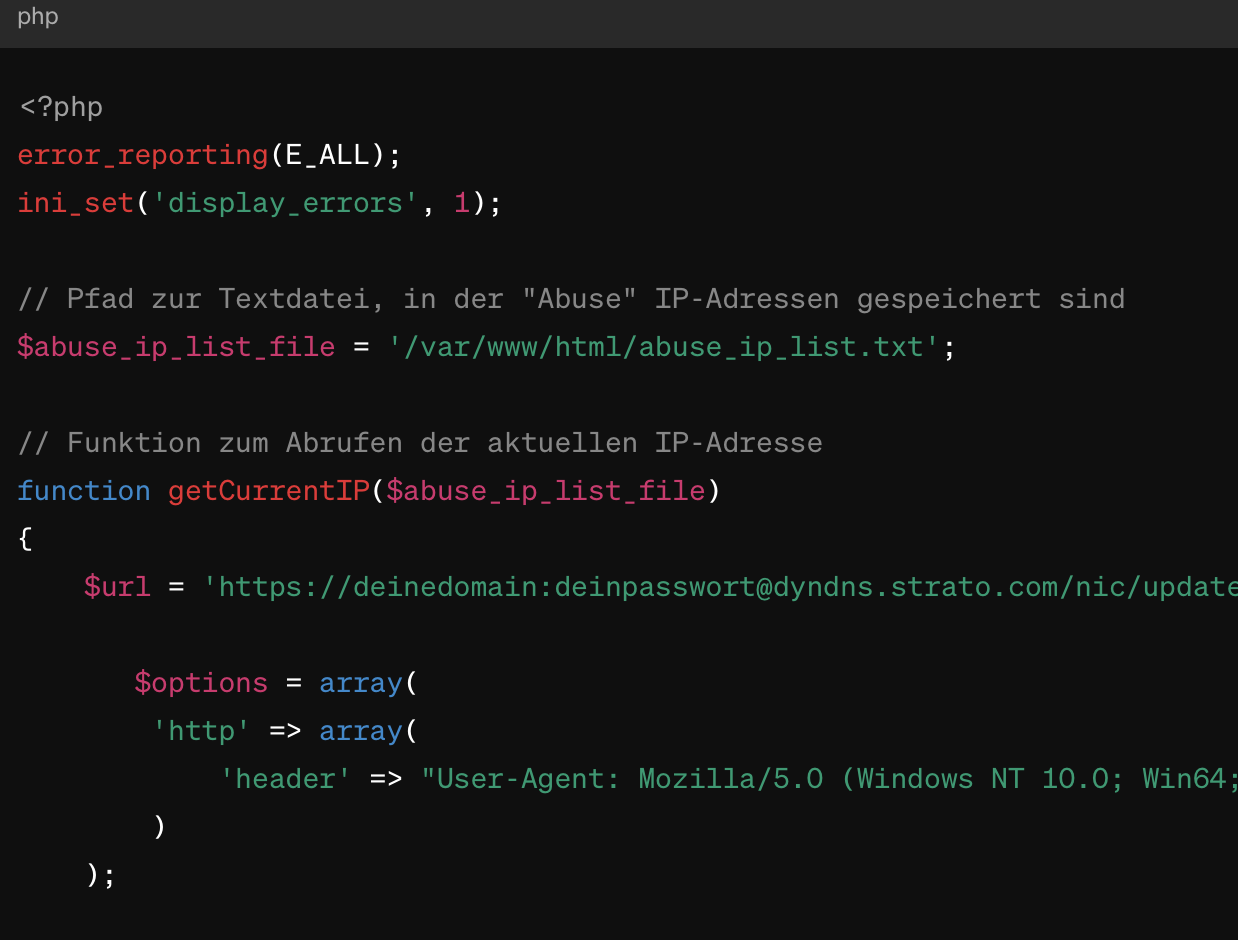

Die Lösung: Ein automatisiertes Skript zur Überwachung und Reaktion

Um dieses Problem anzugehen, habe ich ein Skript entwickelt, das die aktuelle IP-Adresse überprüft und bei Missbrauch automatisch handelt. Das Skript vergleicht die aktuelle IP-Adresse mit einer Liste von bekannten Missbrauchs-IP-Adressen. Wenn die IP-Adresse als missbräuchlich identifiziert wird, setzt das Skript sie automatisch auf eine schwarze Liste und fordert eine neue IP-Adresse von ihrem ISP an.

Wie das Skript funktioniert

- IP-Adresse abrufen: Das Skript ruft die aktuelle IP-Adresse des DynDNS-Dienstes ab.

- Missbrauch erkennen: Es überprüft, ob die Antwort die Markierung „abuse“ enthält, die auf Missbrauch hinweist.

- Automatische Reaktion: Falls ja, setzt das Skript die IP-Adresse auf eine schwarze Liste und fordert eine neue IP-Adresse an.

- Zusätzliche Sicherheit: Zusätzlich wird die FRITZ!Box neu verbunden, um sicherzustellen, dass die Änderungen wirksam sind.

Vorteile für die Benutzer

Dieses Skript ermöglicht es Benutzern, die Kontrolle über ihre DynDNS-Dienste zu behalten und sicherzustellen, dass sie nicht mit missbräuchlichen IP-Adressen verbunden sind. Es bietet eine zusätzliche Sicherheitsebene für Heimnetzwerke und andere Geräte, die über das Internet zugänglich sind.

Wichtige Hinweise und Verfügbarkeit des Skripts

Das Skript ist auf meiner GitHub-Repository verfügbar oder im Anhang dieses Artikels. Es ist wichtig zu beachten, dass solche Skripte sorgfältig entwickelt und gewartet werden müssen, um ordnungsgemäß zu funktionieren und keine unerwünschten Nebenwirkungen zu haben. Benutzer sollten sicherstellen, dass sie die Nutzungsbedingungen ihres DynDNS-Anbieters einhalten und keine Richtlinien verletzen.

Fazit: Sicherheit und Flexibilität mit DynDNS

In einer Welt, in der Internet-Sicherheit immer wichtiger wird, sind solche DIY-Lösungen ein Beispiel für die Kreativität und den Einfallsreichtum der Internetgemeinschaft. Sie ermöglichen es den Nutzern, ihre Online-Präsenz zu schützen und gleichzeitig die Flexibilität und Bequemlichkeit von DynDNS-Diensten zu nutzen.

Das Script:

<?php

error_reporting(E_ALL);

ini_set('display_errors', 1);

// Pfad zur Textdatei, in der "Abuse" IP-Adressen gespeichert sind

$abuse_ip_list_file = '/var/www/html/abuse_ip_list.txt';

// Funktion zum Abrufen der aktuellen IP-Adresse

function getCurrentIP($abuse_ip_list_file)

{

$url = 'https://deinedomain:deinpasswort@dyndns.strato.com/nic/update?hostname=deinedomain';

$options = array(

'http' => array(

'header' => "User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/58.0.3029.110 Safari/537.36\r\n"

)

);

$context = stream_context_create($options);

$response = file_get_contents($url, false, $context);

// Ausgabe der tatsächlichen Antwort

echo 'Antwort von getCurrentIP(): ' . $response . PHP_EOL;

// Überprüfen Sie, ob die Antwort "abuse" enthält

if (strpos($response, 'abuse') !== false) {

echo 'Die Antwort von getCurrentIP() enthält "abuse".' . PHP_EOL;

// Hier weitere Aktionen hinzufügen, wenn nötig.

// IP zur "Abuse" IP-Adressenliste hinzufügen

file_put_contents($abuse_ip_list_file, $response . PHP_EOL, FILE_APPEND);

// Verwenden Sie die UPnP-Funktion, um die FRITZ!Box neu zu verbinden

reconnectFritzBoxUPnP();

// Beende das Skript, da eine Neuverbindung durchgeführt wurde

exit();

}

// Extrahieren Sie die IP-Adresse aus der Antwort

preg_match('/\d+\.\d+\.\d+\.\d+/', $response, $matches);

$ip = $matches[0];

echo 'Aktuelle IP-Adresse: ' . $ip . PHP_EOL;

return $ip;

}

// Funktion Reconnect via UPnP

function reconnectFritzBoxUPnP($host = 'fritz.box', $port = 49000, $debug = false)

{

$xml_request = <<<EOT

<s:Envelope xmlns:s="http://schemas.xmlsoap.org/soap/envelope/" s:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<s:Body>

<u:ForceTermination xmlns:u="urn:schemas-upnp-org:service:WANIPConnection:1"></u:ForceTermination>

</s:Body>

</s:Envelope>

EOT;

// Setze die URL für die UPnP-Verbindung

$upnp_url = "http://$host:$port/igdupnp/control/WANIPConn1";

// Erstelle eine cURL-Sitzung

$ch = curl_init();

// Setzen Sie die cURL-Optionen

curl_setopt_array($ch, array(

CURLOPT_URL => $upnp_url,

CURLOPT_POST => 1,

CURLOPT_HTTPHEADER => array(

'SOAPAction: "urn:schemas-upnp-org:service:WANIPConnection:1#ForceTermination"',

'Content-Type: text/xml; charset="utf-8"',

'Content-Length: ' . strlen($xml_request),

),

CURLOPT_POSTFIELDS => $xml_request,

CURLOPT_RETURNTRANSFER => true,

));

// Führe die cURL-Anfrage aus

$response = curl_exec($ch);

// Überprüfe auf cURL-Fehler

if ($response === false) {

echo 'CURL-Fehler: ' . curl_error($ch) . PHP_EOL;

} else {

// Hier können Sie mit $response arbeiten, z. B. die Antwort anzeigen

echo 'CURL Response: ' . $response . PHP_EOL;

}

// Beende die cURL-Sitzung

curl_close($ch);

}

// Holen Sie sich die aktuelle IP-Adresse

$current_ip = getCurrentIP($abuse_ip_list_file);

// Alles OK, keine Neuverbindung erforderlich

echo 'Alles OK. Keine Neuverbindung erforderlich.' . PHP_EOL;

// Haupt-Schleife

while (true) {

try {

// Solange "abuse" in der Antwort enthalten ist, wiederhole den Vorgang alle 60 Sekunden

while (strpos($current_ip, 'abuse') !== false) {

// Warten Sie 5 Sekunden

sleep(5);

// Holen Sie sich die aktuelle IP-Adresse erneut

$new_ip = getCurrentIP($abuse_ip_list_file);

echo 'Aktuelle IP-Adresse: ' . $new_ip . PHP_EOL;

// Überprüfen, ob sich die IP-Adresse geändert hat

if ($new_ip !== $current_ip) {

// Die IP-Adresse hat sich geändert

// Wenn die Antwort "abuse" enthält, die IP-Adresse hinzufügen und neu verbinden

if (strpos($new_ip, 'abuse') !== false) {

$current_ip = $new_ip;

// Überprüfen, ob die IP-Adresse bereits in der "Abuse" IP-Adressenliste ist

if (isIPInList($current_ip, $abuse_ip_list_file)) {

// Die IP-Adresse ist in der "Abuse" IP-Adressenliste

echo 'Die IP-Adresse ' . $current_ip . ' ist bereits in der "Abuse" IP-Adressenliste. Neuverbindung wird durchgeführt.' . PHP_EOL;

// Verwenden Sie die UPnP-Funktion, um die FRITZ!Box neu zu verbinden

reconnectFritzBoxUPnP();

} else {

// Die IP-Adresse ist nicht in der "Abuse" IP-Adressenliste

echo 'Die IP-Adresse ' . $current_ip . ' wurde als "Abuse" erkannt. Neuverbindung mit FritzBox wird durchgeführt.' . PHP_EOL;

// IP zur "Abuse" IP-Adressenliste hinzufügen

file_put_contents($abuse_ip_list_file, $current_ip . PHP_EOL, FILE_APPEND);

// Verwenden Sie die UPnP-Funktion, um die FRITZ!Box neu zu verbinden

reconnectFritzBoxUPnP();

}

}

}

}

// Wenn "abuse" nicht mehr in der Antwort enthalten ist, pausiere für 60 Minuten

sleep(3600);

} catch (Exception $e) {

echo 'Fehler beim Abrufen der IP-Adresse oder Neuverbinden mit der FritzBox: ' . $e->getMessage() . PHP_EOL;

}

}

// Funktion zum Überprüfen, ob eine IP-Adresse bereits in der Liste ist

function isIPInList($ip, $file)

{

$ipList = file($file, FILE_IGNORE_NEW_LINES | FILE_SKIP_EMPTY_LINES);

return in_array($ip, $ipList);

}

?>

PHP komplett entfernen Linux

Zuerst loggst du dich per ssh auf deinen Server ein.

Windows: cmd öffnen und Befehl ssh DEINUSER@SERVERIP

Mac: Terminal öffnen und Befehl ssh DEINUSER@SERVERIP

Der folgende Befehl entfernt alle PHP7.x-Versionen

Der folgende Befehl entfernt alle PHP8.x-Versionenapt purge php7.*

apt purge php8.*

um alle Versionen von php7 oder 8 zu entfernen, müssen Sie noch einige zusätzliche Schritte ausführen, um php komplett und vollständig zu entfernen:

sudo apt-get autoremove --purge

Danach:

whereis php

und dann alle Verzeichnisse in der Ausgabe des letzten Befehls, z.B.:

sudo rm -rf /etc/php

Das Fediverse: Dezentralisierte Social-Media-Plattformen und das ActivityPub-Protokoll

Als Blogger beschäftige ich mich schon seit langer Zeit mit dem Thema Cybersicherheit und all den Möglichkeiten, die das Internet bietet.

Eines der spannendsten Konzepte in diesem Bereich ist das sogenannte „Fediverse“, ein Netzwerk dezentralisierter, serverübergreifender Dienste, das es Nutzern ermöglicht, miteinander zu kommunizieren und Inhalte auszutauschen.

Im Gegensatz zu traditionellen Social-Media-Plattformen wie Facebook oder Twitter, die von einem einzigen Unternehmen kontrolliert werden, ist das Fediverse dezentral organisiert und basiert auf offenen Protokollen wie ActivityPub oder OStatus.

In meinem heutigen Blog-Beitrag möchte ich euch einen Einblick in die Welt des Fediverses geben und zwei der bekanntesten Dienste vorstellen:

Peertube und Mastodon.

Natürlich darf auch das Thema Sicherheit nicht fehlen, deshalb werde ich am Ende auch noch auf die Aspekte eingehen, die für die Sicherheit der Benutzer im Fediverse von Bedeutung sind.

Das Fediverse ist ein Netzwerk von verschiedenen sozialen Netzwerken, die alle das gleiche Protokoll nutzen, um miteinander zu kommunizieren.

Es handelt sich hierbei um das sogenannte „ActivityPub“-Protokoll, das von der W3C entwickelt wurde. Durch dieses Protokoll ist es möglich, dass Nutzer unterschiedlicher Netzwerke miteinander interagieren können, ohne dass ein zentraler Dienst dazwischengeschaltet ist.

Das Fediverse bietet somit eine dezentralisierte Alternative zu etablierten sozialen Netzwerken wie Facebook und Twitter. Eines der bekanntesten Dienste im Fediverse ist Peertube.

Peertube ist eine Plattform für das Hosting und den Austausch von Videos, die auf freier Software basiert und auf dem ActivityPub-Protokoll aufbaut. Es ermöglicht den Nutzern, eigene Kanäle zu erstellen und Videos hochzuladen, die von anderen Nutzern angeschaut und kommentiert werden können.

Ein besonderer Vorteil von Peertube ist, dass die Videos auf verschiedenen Servern gehostet werden, was zu einer höheren Skalierbarkeit und einem geringeren Risiko von Ausfällen führt.

Das ActivityPub-Protokoll ist das Herzstück des Fediverse.

ActivityPub ist ein Protokoll für den Austausch von Aktivitäten und Inhalten in sozialen Netzwerken. Es basiert auf dem sogenannten „ActivityStreams“-Standard, der beschreibt, wie Aktivitäten von Nutzern in einem sozialen Netzwerk dargestellt werden können. Mit ActivityPub können Nutzer von unterschiedlichen Diensten im Fediverse miteinander kommunizieren, indem sie Aktivitäten teilen und liken.

Das Protokoll ermöglicht es auch, Inhalte wie Videos oder Bilder zu teilen und zu kommentieren. Ein weiterer wichtiger Aspekt von ActivityPub ist, dass es ein offenes Protokoll ist, das von jedem entwickelt und implementiert werden kann. Dies bedeutet, dass es keine zentrale Autorität gibt, die die Nutzung des Protokolls kontrolliert, sondern dass jeder Dienst im Fediverse das Protokoll nutzen kann. Dies führt zu einer hohen Dezentralisierung und einer geringeren Abhängigkeit von einzelnen Unternehmen.

Ein weiterer bekannter Dienst im Fediverse ist Mastodon.

Mastodon ist ein Microblogging-Dienst, der dem bekannten Dienst Twitter ähnlich ist. Nutzer können kurze Nachrichten, sogenannte „Trööts“, veröffentlichen und diese von anderen Nutzern „boosten“, also teilen. Auch Mastodon basiert auf dem ActivityPub-Protokoll und bietet somit die Möglichkeit, mit Nutzern anderer Dienste im Fediverse zu interagieren.

Mit Peertube und Mastodon gibt es noch zahlreiche weitere Dienste im Fediverse, die auf dem ActivityPub-Protokoll aufbauen.

Dazu gehören beispielsweise Pleroma, Pixelfed und Funkwhale sowie einige mehr (https://fediverse.party). Jeder dieser Dienste hat seine eigenen Schwerpunkte und Funktionen, sodass es für jeden Nutzer möglich ist, einen Dienst zu finden, der seinen Bedürfnissen entspricht.

Neben den oben genannten Vorteilen gibt es noch einen weiteren wichtigen Grund, warum das Fediverse für viele Menschen so attraktiv ist: die Sicherheit.

Im Gegensatz zu vielen anderen Plattformen, die von großen Konzernen betrieben werden, bietet das Fediverse eine hohe Kontrolle über die eigenen Daten und Privatsphäre. Die meisten Dienste im Fediverse setzen auf offene Protokolle wie ActivityPub oder OStatus, die es Nutzern ermöglichen, ihre Inhalte frei zu teilen, ohne dass sie durch Algorithmen oder Zensur eingeschränkt werden.

Diese Protokolle sind auch dezentral organisiert, was bedeutet, dass sie nicht von einer einzelnen Organisation oder Firma kontrolliert werden, sondern von einer Gemeinschaft von Entwicklern und Nutzern.

Wenn es um Sicherheit im Fediverse geht, gibt es einige Aspekte zu beachten.

Einer der wichtigsten ist die Tatsache, dass Nutzer ihre eigenen Passwörter verwenden und sich somit selbst um die Sicherheit ihrer Konten kümmern müssen. Es empfiehlt sich daher, starke und einzigartige Passwörter zu verwenden und diese regelmäßig zu ändern.

Ein weiterer wichtiger Faktor ist die Sicherheit der Server, auf denen die Dienste des Fediverses gehostet werden. Hier ist es wichtig, dass die Server regelmäßig gewartet und auf dem neuesten Stand gehalten werden, um Sicherheitslücken zu vermeiden. Auch die Nutzung von SSL-Verschlüsselung kann dazu beitragen, die Sicherheit im Fediverse zu erhöhen.

Ein weiterer wichtiger Aspekt der Cybersicherheit im Fediverse ist die Möglichkeit, den Zugang zu eigenen Konten durch die Verwendung von Zwei-Faktor-Authentifizierung (2FA) zu schützen. Diese Methode erfordert neben dem Passwort noch eine zusätzliche Authentifizierung, beispielsweise durch einen Code, der auf das Smartphone gesendet wird. Auf diese Weise kann der Zugang zu einem Konto nur mit zwei Faktoren, dem Passwort und dem Code, erfolgen und ist somit wesentlich sicherer als nur mit einem Passwort. Es empfiehlt sich daher, die Zwei-Faktor-Authentifizierung zu nutzen, um das Risiko von Cyberangriffen zu verringern.

Abschließend kann man sagen, dass dezentralisierte Netzwerke in Bezug auf Cybersicherheit einige Vorteile gegenüber zentralisierten Netzwerken haben können.

Es ist jedoch schwierig, eine pauschale Aussage darüber zu treffen, ob dezentralisierte Netzwerke im Vergleich zu zentralisierten Netzwerken wie Facebook und Co. sicherer sind. Es gibt Vor- und Nachteile beider Architekturen, die in Bezug auf Cybersicherheit berücksichtigt werden müssen.

Ein Vorteil dezentralisierter Netzwerke ist, dass sie nicht von einem zentralen Server oder einem Unternehmen abhängig sind. Wenn ein Server oder ein Unternehmen gehackt wird, wird das gesamte Netzwerk gefährdet. Dezentralisierte Netzwerke sind in dieser Hinsicht resistenter gegen Angriffe, da sie auf mehrere Server verteilt sind und somit keine einzelne Schwachstelle bieten.

Ein Nachteil dezentralisierter Netzwerke ist jedoch, dass sie in der Regel weniger Skalierbarkeit bieten als zentralisierte Netzwerke. Sie sind auch schwieriger zu verwalten und zu regulieren, da es keine zentrale Stelle gibt, die die Kontrolle hat. Zudem kann es schwieriger sein, missbräuchliche Aktivitäten in dezentralisierten Netzwerken zu verfolgen und zu unterbinden.

Wenn wir uns die Platzhirsche Facebook, Twitter und Co. anschauen ist es wichtig zu beachten, dass diese Plattformen in der Regel in Clustern gehostet werden, um Skalierbarkeit und Verfügbarkeit zu verbessern. Dies bedeutet, dass sie zwar zentralisiert sind, aber nicht von einem einzigen Server abhängig sind. Dies kann dazu beitragen, dass sie weniger anfällig für Ausfälle sind, aber sie bleiben immer noch anfälliger für Angriffe auf einzelne Server im Cluster.

In Bezug auf Cybersicherheit gibt es also keine definitive Antwort darauf, welche Art von Netzwerk sicherer ist. Es ist wichtig, die Vor- und Nachteile beider Architekturen zu berücksichtigen und Maßnahmen zu ergreifen, um die Sicherheit in beiden Fällen zu verbessern.

Trotz alldem ist es wichtig, dass dezentralisierte Netzwerke nicht vollständig sicher sind. Es gibt immer noch Risiken, die von außen kommen können, wie beispielsweise Phishing-Angriffe oder Malware. Um die Sicherheit in dezentralisierten Netzwerken zu gewährleisten, ist es wichtig, die richtigen Sicherheitsmaßnahmen zu ergreifen und die Benutzer über mögliche Risiken aufzuklären.

Zusammenfassend kann man sagen:

Das Fediverse ist eine gute dezentralisierte Alternative zu etablierten sozialen Netzwerken wie Facebook, Twitter, YouTube und Co.

Es besteht aus einem Netzwerk von verschiedenen Diensten, die alle das gleiche Protokoll nutzen, um miteinander zu kommunizieren. Es ist organisatorisch dezentralisiert und basiert auf offenen Protokollen wie ActivityPub.

Das bietet viele Vorteile gegenüber traditionellen Netzwerken: Nutzer haben mehr Kontrolle über ihre Daten und Inhalte und es gibt weniger Abhängigkeit von einem einzigen Unternehmen. Zudem gibt es im Fediverse eine größere Vielfalt an Diensten, die sich an unterschiedliche Nutzergruppen richten.

Allerdings gibt es auch Nachteile, wie zum Beispiel eine geringere Nutzerbasis und weniger Funktionen im Vergleich zu etablierten Netzwerken.

Insgesamt bietet das Fediverse eine interessante Alternative für Nutzer, die mehr Kontrolle über ihre Daten und Inhalte haben möchten und die Vielfalt und Dezentralisierung schätzen.

Entdecke die Liebe deines Lebens im Harz mit Harzflirter.de – der innovativen Dating-Plattform mit zahlreichen Funktionen

Hast du es satt, alleine durch den wunderschönen Harz zu wandern?

Möchtest du jemanden finden, der deine Interessen teilt und mit dem du die atemberaubende Natur des Harzes erkunden kannst?

Dann lass Harzflirter.de dein Liebesglück verwirklichen!

Harzflirter.de ist mehr als nur eine Dating-Plattform. Mit Video-Chat, Live-Streams, Geschenken und Audio-Chat kannst du dich einfach mit anderen Singles verbinden und dein Liebesglück finden. Aber das ist noch lange nicht alles!

In der 3DCity kannst du eine virtuelle 3D-Stadt erkunden und dich mit anderen treffen, ohne das Haus verlassen zu müssen. Und jetzt gibt es sogar einen Kino-Raum, in dem du gemeinsam mit anderen Filme anschauen kannst. Du kannst auch deinen eigenen Avatar mit Profilbild erstellen und deine Einzigartigkeit zum Ausdruck bringen.

Professionell entwickelte Online-Spiele sorgen für jede Menge Spaß und fördern die Kommunikation zwischen den Nutzern. Mit dem Smart-Profil kannst du Videos, Musik und sogar Bilder teilen und so deine Persönlichkeit zeigen. Und mit der Augmented Reality Chat-Funktion im Pokemon GO-Stil kannst du sogar unterwegs auf den Hotspots der Welt flirten. Natürlich haben wir auch an die Sicherheit und Privatsphäre unserer Nutzer gedacht. Mit unseren Profilsicherheits- und Privatsphäreneinstellungen kannst du selbst bestimmen, wer dein Profil sehen und mit dir in Kontakt treten darf. Unsere mobile App ermöglicht es dir, jederzeit und überall nach interessanten Singles zu suchen, während unser Turbo-Background Change es dir erlaubt, den Hintergrund deines Profils in wenigen Sekunden zu ändern.

Aber das ist noch nicht alles!

Die GEO-basierte soziale Vernetzung ermöglicht es dir, leicht Kontakt mit anderen in der Nähe aufzunehmen, mit der inkludierten Video-Chat und Online-Telefonie-Funktionen kannst du deine neuen Flirts sogar persönlich kennenlernen.

Doch das ist immer noch nicht alles! Harzflirter.de arbeitet auch eng mit der Partnerwebsite SpeedDating-Harz.de zusammen, die regelmäßig Speed-Dating-Events in verschiedenen Orten im Harz veranstaltet. Dies bietet dir die perfekte Möglichkeit, viele neue Singles in kurzer Zeit kennenzulernen und vielleicht sogar deinen Traumpartner zu finden.

Also warum warten?

Melde dich noch heute bei Harzflirter.de an und starte deine Suche nach der Liebe deines Lebens im schönen Harz. Mit zahlreichen Funktionen und Möglichkeiten, andere Singles kennenzulernen, ist Harzflirter.de der ideale Ort, um das Liebesglück zu finden, denn alle Funktionen und Möglichkeiten, andere Singles kennenzulernen, sind kostenlos. Unser größter Wunsch ist es, Menschen zu verbinden und ihnen zu helfen, ihren Traumpartner zu finden.

Worauf wartest du noch? Jetzt anmelden und die Liebe deines Lebens finden!

ChatGPT ermöglicht es Script Kiddies, Malware zu schreiben.

Es ist schockierend, aber wahr: der Chatbot ChatGPT, der ursprünglich entwickelt wurde, um bei verschiedenen Aufgaben zu helfen, wie dem Schreiben von Texten und dem Planen von Partys, wird jetzt von Cyberkriminellen genutzt, um Malware und andere Formen von Cyberkriminalität zu entwickeln.

Das Sicherheitsunternehmen Check Point Research hat berichtet, dass in wenigen Wochen nach der Veröffentlichung von ChatGPT Teilnehmer von Cybercrime-Foren, selbst ohne Programmierkenntnisse, die Chatbot-Technologie nutzen, um Software und E-Mails für Spionage, Ransomware und andere bösartige Zwecke zu schreiben.

Es ist noch zu früh, um zu sagen, ob ChatGPT das neue Werkzeug der Wahl für Dark-Web-Teilnehmer wird, aber die Cyberkriminalitätsgemeinschaft hat bereits großes Interesse gezeigt und springt auf diesen neuesten Trend auf, um bösartigen Code zu generieren.

Ein Forum-Teilnehmer veröffentlichte beispielsweise kürzlich das erste von ihm geschriebene Skript und gab an, dass ChatGPT ihm dabei geholfen habe, es mit einer „schönen Unterstützung“ abzuschließen.

Das Python-Skript kombinierte verschiedene kryptographische Funktionen und könnte potenziell als Ransomware verwendet werden, wenn bestimmte Syntaxfehler behoben werden.

Es gibt auch Beispiele von ChatGPT-produzierter Crimeware, die dazu verwendet wurde, einen automatisierten Online-Marktplatz für den Kauf oder Handel von Zugangsdaten für kompromittierte Konten, Zahlungskartendaten, Malware und andere illegalen Güter oder Dienstleistungen zu erstellen. In einem anderen Fall wurde ChatGPT sogar genutzt, um eine E-Mail-Phishing-Kampagne zu erstellen, ohne auch nur eine einzige Zeile Code schreiben zu müssen.

Die Verwendung von ChatGPT für kriminelle Zwecke zeigt deutlich, dass Künstliche Intelligenz ein Werkzeug sein kann, das auch von Cyberkriminellen genutzt wird. Es ist wichtig, sich immer bewusst zu machen, dass solche Bedrohungen existieren und entsprechende Sicherheitsmaßnahmen zu ergreifen.

Einige Tipps, um sich vor solchen Angriffen zu schützen, sind:

- Halte deine Software immer auf dem neuesten Stand und installiere Sicherheitsupdates, sobald sie verfügbar sind.

- Verwende starke Passwörter und ändere sie regelmäßig.

- Sei vorsichtig, welche Links du anklickst und welche E-Mails du öffnest. Immer daran denken, dass Phishing-E-Mails häufig sehr überzeugend aussehen können.

- Nutze Sicherheits-Software und -Tools, um deine Geräte zu schützen.

Es ist wichtig, immer aufmerksam zu sein und die richtigen Schutzmaßnahmen zu treffen, um sich vor Cyberkriminalität zu schützen. Auch wenn ChatGPT vielleicht für viele nützliche Aufgaben genutzt wird, zeigt dieser Vorfall, dass es auch missbraucht werden kann.

Quellen:

Ethical Hacking: Der Weg zur Karriere als White Hat Hacker

Ethical Hacking, auch bekannt als „White Hat Hacking“, bezieht sich auf den Einsatz von Hacking-Techniken mit dem Ziel, Schwachstellen in Computer- und Netzwerksystemen zu identifizieren und zu beheben, bevor sie von „Black Hat Hackern“ ausgenutzt werden können. Ethical Hacking ist eine wichtige Maßnahme, um sicherzustellen, dass Unternehmen und Organisationen vor Cyberangriffen geschützt sind und ihre Daten und Systeme sicher bleiben. In diesem Artikel werden wir uns die Ausbildungsmöglichkeiten und wichtigsten Software-Tools für Ethical Hackers genauer ansehen.

Warum sollte man Ethical Hacker werden?

Ethical Hackers spielen eine wichtige Rolle bei der Sicherstellung, dass Systeme und Daten sicher bleiben. Sie sind daher in sehr gefragt und können lukrative Karrierechancen in der Cybersicherheitsbranche erwarten.

Wie wird man Ethical Hacker?

Es gibt mehrere Möglichkeiten, wie man Ethical Hacker werden kann. Eine Option ist ein Studium im Bereich Informatik oder eine verwandte Fachrichtung, zum Beispiel den Online-Studiengang IT-Sicherheit (B.Sc.) der Technischen Hochschule Brandenburg oder Ostfalia. Alternativ kann man auch eine Ausbildung zum Fachinformatiker oder einen verwandten IT-Beruf absolvieren und sich dann auf Ethical Hacking spezialisieren.

Es gibt auch zahlreiche Zertifizierungen und Kurse, die man absolvieren kann, um sein Wissen und Fähigkeiten im Bereich Ethical Hacking zu vertiefen. Einige bekannte Zertifizierungen sind zum Beispiel die Certified Ethical Hacker (CEH) und die Offensive Security Certified Professional (OSCP). Es gibt auch viele Training-Programme wie Hackthebox und Parrot OS oder Kali, die man nutzen kann, um seine Fähigkeiten im Bereich Ethical Hacking zu verbessern.

Wichtige Software-Tools für Ethical Hackers:

Ethical Hackers verwenden eine Vielzahl von Werkzeugen und Techniken, um Schwachstellen in Systemen zu identifizieren und zu beheben. Einige der wichtigsten Werkzeuge und Techniken, die sie verwenden, sind:

- Port-Scanning-Tools: Diese Tools werden verwendet, um alle offenen Ports auf einem System zu identifizieren und zu überprüfen, ob sie sicher konfiguriert sind.

- Vulnerability-Scanning-Tools: Diese Tools werden verwendet, um bekannte Sicherheitslücken in Systemen zu identifizieren und zu überprüfen, ob sie behoben wurden. Einige bekannte Vulnerability-Scanning-Tools sind Nessus, OpenVAS und Qualys.

- Passwort-Cracking-Tools: Diese Tools werden verwendet, um das Passwort von Benutzern zu knacken, um Zugang zu geschützten Bereichen zu erhalten. Einige bekannte Passwort-Cracking-Tools sind John the Ripper und Hashcat.

- Man-in-the-Middle-Angriffe: Dies ist eine Technik, bei der der Angreifer sich zwischen zwei Kommunikationsparteien schaltet und die Kommunikation abfängt und möglicherweise manipuliert. Tools wie Ettercap und Wireshark werden häufig für Man-in-the-Middle-Angriffe verwendet.

Wie wird die Rolle von Ethical Hackers in der Gesellschaft wahrgenommen?

In den letzten Jahren hat sich die Rolle von Ethical Hackers in der Gesellschaft verändert und ihr Ansehen hat sich verbessert. Früher wurden sie oft als „Nerds“ oder „Hacker“ abgestempelt, die in dunklen Kellern saßen und illegalen Aktivitäten nachgingen. Heute werden Ethical Hackers jedoch als wichtige Spieler in der Cybersicherheitsbranche angesehen, die dazu beitragen, Unternehmen und Organisationen vor Cyberangriffen zu schützen.

Fazit:

Ethical Hacking ist eine lukrative und wichtige Karrieremöglichkeit in der Cybersicherheitsbranche. Es gibt mehrere Möglichkeiten, wie man Ethical Hacker werden kann, darunter ein Studium im Bereich Informatik oder eine verwandte Fachrichtung, eine Ausbildung zum Fachinformatiker oder einen verwandten IT-Beruf, sowie das Absolvieren von Zertifizierungen und Kursen. Ethical Hackers verwenden auch eine Vielzahl von Software-Tools und Techniken, um Schwachstellen in Systemen zu identifizieren und zu beheben. In der Gesellschaft wird die Rolle von Ethical Hackers zunehmend anerkannt und respektiert, da sie dazu beitragen, Unternehmen und Organisationen vor Cyberangriffen zu schützen.

ParrotOS: Das ultimative Betriebssystem für Cyber Security-Operationen

In der Welt der IT-Sicherheit gibt es viele Betriebssysteme, die von Sicherheitsforschern und Ethical Hackern verwendet werden. Eines dieser Betriebssysteme ist Parrot OS, eine von der Gemeinschaft unterstützte Linux-Distribution, die speziell für Penetrationstests und Sicherheitsbewertungen entwickelt wurde.

Warum Parrot OS?

Sind Sie auf der Suche nach einem Betriebssystem, das Ihnen dabei hilft, Ihre Cyber Security-Operationen zu verbessern? Dann ist Parrot OS genau das Richtige für Sie.

Was ist Parrot OS?

Parrot OS ist eine Linux-Distribution, die speziell für Sicherheitsprofis entwickelt wurde. Es bietet eine breite Palette von Sicherheitswerkzeugen und -anwendungen, die für das Testen und Verbessern der Sicherheit von Netzwerken und Systemen unerlässlich sind. Zu den bekannten Werkzeugen, die in Parrot OS enthalten sind, gehören Nmap, Metasploit, Aircrack-ng und Burp Suite.

Welche Vorteile bietet Parrot OS?

Parrot OS ist nicht nur für Sicherheitsprofis geeignet. Auch Anfänger können von der benutzerfreundlichen Oberfläche und der großen Auswahl an Sicherheitswerkzeugen profitieren. Ein Beispiel hierfür ist das Werkzeug „AnonSurf“, das Nutzern hilft, ihre Privatsphäre im Internet zu schützen.

Darüber hinaus ist Parrot OS auch portabel. Es basiert auf der Debian-Linux-Distribution und kann daher auf einer Vielzahl von Geräten und in verschiedenen Umgebungen ausgeführt werden. Von Ihrem Laptop bis hin zu Ihrem Smartphone können Sie Parrot OS überall nutzen.

Performance ist ebenfalls ein wichtiges Anliegen von Parrot OS. Das Betriebssystem wurde so optimiert, dass es möglichst leicht ist und auf sehr alten Hardware laufen kann, ohne dass es zu Leistungseinbußen kommt. So können Sie Ihre Hardware-Ressourcen vollständig für Ihre Anwendungen nutzen, anstatt dass das Betriebssystem selbst Ressourcen beansprucht.

Ein Beispiel: Netzwerk-Scanning mit Nmap

- Eines der nützlichsten Werkzeuge in Parrot OS ist Nmap, ein Netzwerk-Scanner, mit dem Sie Ihr Netzwerk scannern und auf Schwachstellen und Sicherheitslücken überprüfen können. Nmap ist besonders leistungsfähig und bietet zahlreiche Optionen und Funktionen, die es ermöglichen, genaue und detaillierte Scans durchzuführen.

Warum Nmap verwenden?

- Die Verwendung von Nmap hat viele Vorteile. Zum einen können Sie damit sicherstellen, dass Ihr Netzwerk so sicher wie möglich ist, indem Sie regelmäßig Scans durchführen und Sicherheitslücken schließen. Zum anderen können Sie damit auch herausfinden, welche Geräte sich in Ihrem Netzwerk befinden und welche Dienste auf ihnen laufen. Dies ist besonders nützlich, wenn Sie beispielsweise herausfinden möchten, ob es in Ihrem Netzwerk unerwünschte Geräte oder Dienste gibt.

Wie verwende ich Nmap in Parrot OS?

- Die Verwendung von Nmap in Parrot OS ist sehr einfach. Sie müssen lediglich auf das Symbol des Werkzeugs in der Anwendungsliste klicken und die gewünschten Optionen eingeben. Sie können beispielsweise festlegen, welche IP-Adressen gescannt werden sollen oder welche Ports überprüft werden sollen. Sobald der Scan abgeschlossen ist, erhalten Sie eine detaillierte Übersicht über das Ergebnis, das Ihnen Aufschluss darüber gibt, ob es Sicherheitslücken in Ihrem Netzwerk gibt.

Die Parrot Community

Ein weiteres besonderes Merkmal von Parrot OS ist die starke Community, die hinter dem Betriebssystem steht. Es gibt eine umfangreiche Dokumentation, in der Sie alle Informationen zu Parrot OS finden können. Es gibt auch einen Blog, in dem Sie über Neuigkeiten und Entwicklungen im Bereich Cyber Security informiert werden.

Wenn Sie Teil der Parrot OS-Community werden möchten, gibt es auch die Möglichkeit, zu spenden oder sich zu engagieren. Sie können beispielsweise an Projekten teilnehmen oder Ihr Wissen und Ihre Fähigkeiten als Entwickler einbringen.

Fazit

Parrot OS ist ein leistungsstarkes und vielseitiges Betriebssystem, das speziell für Sicherheitsprofis entwickelt wurde. Mit Werkzeugen wie Nmap können Sie Ihr Netzwerk auf Sicherheitslücken überprüfen und sicherstellen, dass es so sicher wie möglich ist. Es ist auch portabel und bietet starke Funktionen für die Privatsphäre der Nutzer.

Also wenn Sie auf der Suche nach einem Betriebssystem sind, das Ihnen hilft, Ihre Cyber Security-Operationen zu verbessern, dann sollten Sie Parrot OS auf jeden Fall in Betracht ziehen.

7. Fachkonferenz Cybersicherheit – so übersteht Ihr Unternehmen das Jahr 2023!

Sind Sie bereit, Ihr Unternehmen vor Cyberangriffen und Datenschutzbedrohungen zu schützen und das Jahr 2023 erfolgreich zu überstehen? Dann sollten Sie sich die 7. Fachkonferenz „Cybersicherheit“ von Kämmer Consulting GmbH nicht entgehen lassen!

Die Fachkonferenz wird von Andreas A. Stammhammer, Leiter Vertrieb und Berater für Informationssicherheit bei Kämmer Consulting, moderiert. Er wird auf die Bedeutung von Informationssicherheits-Managementsystemen für die Cybersicherheit und Wettbewerbsfähigkeit von Unternehmen eingehen und warum es wichtig ist, sich effektiv vor Cyberangriffen und Datenschutzbedrohungen zu schützen.

Erfahren Sie von weiteren Experten, wie Sie die Cyberabwehr und digitale Infrastruktur Ihres Unternehmens stärken und sich effektiv vor Bedrohungen aus dem Cyberspace schützen können.

Nutzen Sie die Gelegenheit, um sich auf dem Gebiet der Cybersicherheit fortzubilden und konkrete Handlungsempfehlungen von Kämmer Consulting zu erhalten, die Ihr Unternehmen sicherer, resilienter und wettbewerbsfähiger machen.

Darüber hinaus bietet Kämmer Consulting auch Seminare und Schulungen zu Themen wie Datenschutz und Informationssicherheit an. Nutzen Sie die Möglichkeit, sich und Ihre Mitarbeiter weiterzubilden und Ihr Unternehmen noch besser auf zukünftige Bedrohungen vorzubereiten.

Die Fachkonferenz findet am 23. Februar 2023 statt und bietet die Möglichkeit, entweder online per Stream oder in Präsenz vor Ort teilzunehmen. Die Teilnahme ist kostenfrei.

Lassen Sie sich von unseren Referenten, die Experten auf ihrem Fachgebiet sind, in die Welt der Cybersicherheit entführen und erfahren Sie, wie Sie Ihr Unternehmen vor Cyberangriffen und Datenschutzbedrohungen schützen können. Laden Sie sich jetzt die Agenda herunter und informieren Sie sich über die Referenten und ihre Vorträge.

Melden Sie sich jetzt an und sichern Sie sich Ihren Platz bei der 7. Fachkonferenz „Cybersicherheit“ und nutzen Sie die zusätzlichen Schulungs- und Seminarangebote von Kämmer Consulting, um sich und Ihre Mitarbeiter optimal auf zukünftige Bedrohungen vorzubereiten.

Klicken Sie hier, um sich anzumelden: https://www.kaemmer-consulting.de/fachkonferenz-cybersicherheit

Mit Kämmer Consulting an Ihrer Seite wird das Jahr 2023 zum erfolgreichen Jahr für Ihr Unternehmen. Nutzen Sie die Möglichkeit, von den Experten zu lernen und Ihr Unternehmen zu schützen.